Президент ассоциации "Ростелесеть", объединяющей более 200 региональных операторов связи, Олег Грищенко представляет материал о работе с критической информационной инфраструктурой (КИИ) для операторов связи. В этой статье подробно освещаются следующие аспекты: что такое КИИ, что представляют собой субъект и объект КИИ, все ли операторы связи являются субъектами КИИ, что субъекты КИИ должны делать, в случае, если у них есть объекты КИИ, а также в случае, если у них таких объектов нет, в каком порядке предпринимать все эти действия, кому, как и когда отчитываться. Также в статье присутствует перечень документов, в настоящее время регулирующих все эти вопросы.

Что такое КИИ?

Последнее десятилетие во всем мире разрабатывают подходы и утверждают законодательную базу, чтобы обезопасить крупные предприятия, важные сегменты экономики и инфраструктуру стран от массовых компьютерных вирусов, целенаправленных кибератак и преступлений в области информационной безопасности.

В 2013 году подписан Указ Президента РФ "О создании государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации". А в 2017 году подписан ФЗ № 187-ФЗ "О безопасности критической информационной инфраструктуры РФ", который вступил в силу с 1 января 2018 года. Данный закон регулирует отношения государственных и частных предприятий в области обеспечения безопасности критической информационной инфраструктуры (КИИ) для ее устойчивого функционирования, при компьютерных атаках и иных преступлениях в области информационной безопасности. Основной надзорный орган - Федеральная служба по техническому и экспортному контролю (ФСТЭК).

В начале 2020 года участники Ассоциации "Ростелесеть" в разных регионах впервые столкнулись с запросами из прокуратуры, где звучало требование отчитаться о проделанной работе по КИИ. Для форума MUSE мы готовили доклады и круглые столы по данной теме, но в связи с переносом даты проведения форума решили, что важно поделиться с читателями своим видением.

Помимо операторов связи под регулирование в области обеспечения безопасности КИИ попали и другие сферы и сегменты экономики: здравоохранение, наука, транспорт, энергетика, банковская сфера, сфера финансовых рынков, топливно-энергетический комплекс, атомная энергетика, оборонная промышленность, ракетно-космическая промышленность, горнодобывающая промышленность, металлургическая промышленность, химическая промышленность.

Субъект и объект КИИ

Существует два базовых понятия — это субъект и объект КИИ.

Субъект КИИ — это организация, т.е. государственный орган, государственное учреждение, юридическое лицо или индивидуальный предприниматель, у кого присутствует объект КИИ.

Объект КИИ — это то, что может быть подвержено атаке, как правило, это информационные системы и сети, а также системы управления.

Выделяют три типа объектов КИИ:

- Информационные системы (ИС). Совокупность информации в базах данных и средства, которые ее обрабатывают.

- Информационно-телекоммуникационные сети (ИТКС). Системы, осуществляющие передачу информации по линиям связи.

- Автоматизированные системы управления (АСУ). Комплекс средств автоматизации и информационных технологий для реализации производственных функций.

Как правило, у различных сегментов экономики преобладает конкретный тип объекта КИИ, в случае с операторами связи — информационно-телекоммуникационные сети (ИТКС).

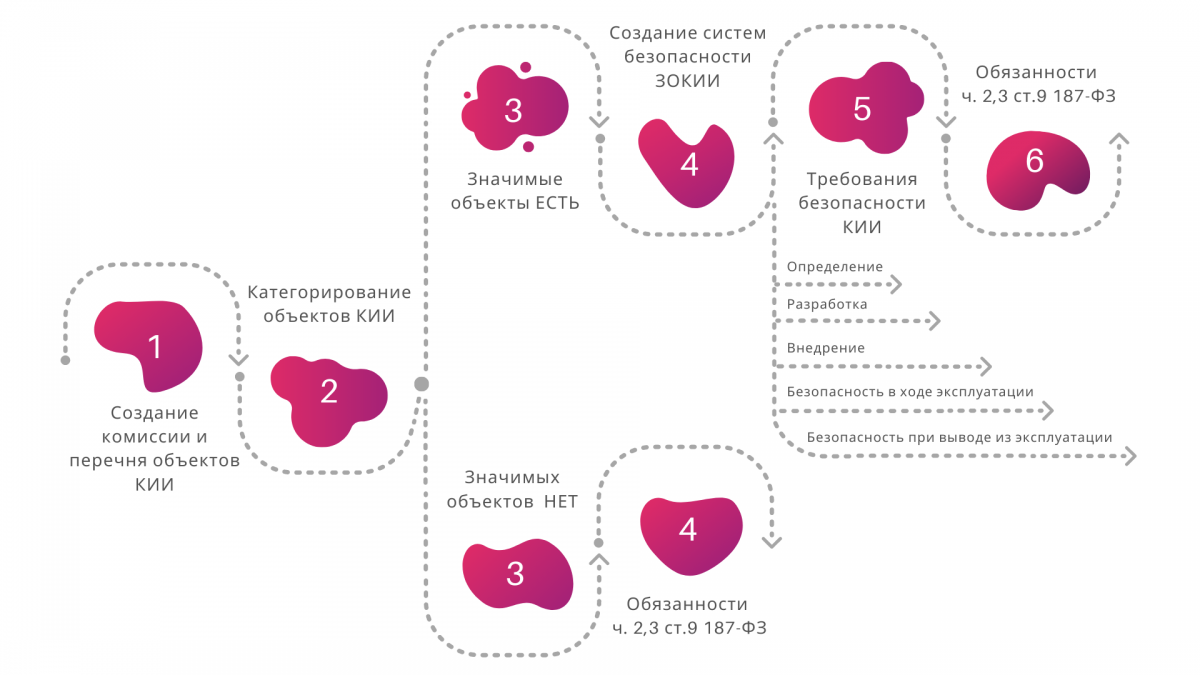

Оператор связи это субъект КИИ?

Законодатель пошел простым путем, он ввел критерии, по которым можно быстро определить является организация субъектом КИИ или нет. После чего субъект КИИ проводит организационные действия и определяет наличие у себя объектов КИИ. То есть субъектами КИИ операторов связи обозначили сразу, а далее каждый утверждает отсутствие, наличие и количество объектов КИИ, описывает их и обеспечивает выполнение мер для обнаружения, предупреждения и ликвидации последствий компьютерных атак. Надзорный орган производит оценку действий и решений субъектов КИИ, контролирует и корректирует их работу.

Критерии субъекта КИИ:

- ОКВЭД относится к одному из указанных выше секторов экономики;

- Организация обладает лицензией, в нашем случае — на услуги связи;

- Организация обеспечивает взаимодействие систем и/или сетей, принадлежащих субъектам КИИ;

- Вы — собственник или арендуете потенциальный объект КИИ.

Наличие любого из этих критериев автоматически включает вас в список субъектов КИИ и накладывает обязательство проанализировать наличие объектов КИИ и в любом случае сообщить в ФСТЭК, независимо от значимости данного объекта КИИ.

Необходимо провести инвентаризацию следующих систем:

- Информационных (базы данных, файлы данных);

- Программных (системное и прикладное ПО);

- Технических (компьютеры, сервера, коммутационное оборудование, носители данных).

В случае с операторами связи необходимо выделить критические процессы, прекращение и некорректная работа которых может привести к негативным социальным, политическим, экономическим, экологическим последствиям, в том числе у других субъектов КИИ, которые обеспечивают оборону, безопасность и правопорядок государства и критической информационной инфраструктуры. Необходимо провести анализ угроз безопасности информации, мониторинг критических процессов и уязвимостей, которые могут привести к возникновению компьютерных инцидентов на объектах КИИ, а также рассмотреть возможные действия нарушителей: создать модель угроз нарушителя безопасности информации.

С чего начать?

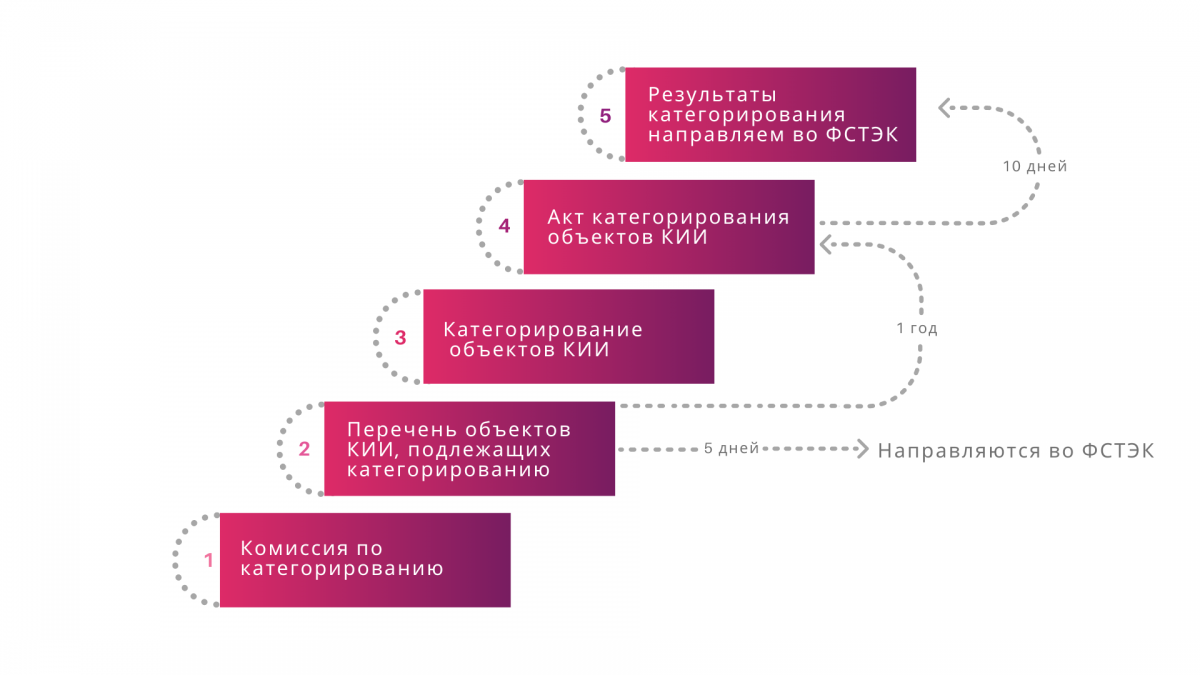

Все начинается с создания комиссии, которая будет делать анализ информации и процессов компании, создавать приказы, положения и принимать решение о наличии и отсутствии объектов КИИ.

По результатам обсуждения правового комитета ассоциации "Ростелесеть" мы рекомендуем для рассмотрения следующий список потенциальных участников комиссии:

- Руководитель компании или уполномоченное лицо (генеральный директор, его заместитель);

- Руководители, понимающие все технологические процессы в компании и их взаимосвязь (технический директор, главный инженер);

- Специалист, отвечающий за информационную безопасность (главный администратор сети);

- Сотрудник, отвечающий за гражданскую оборону и чрезвычайные ситуации (если есть);

- Специалист по защите государственной тайны (если есть);

- Специалист финансово-экономического подразделения: для расчета показателей экономической значимости (экономист);

- Специалист юридических подразделений: для проверки корректности соблюдения процедуры и оформления документов (юрист).

Рекомендованный состав больше относится к крупным операторам связи и лишь подсказывает кандидатов и затрагиваемые аспекты оценки процессов. Для небольших компаний этот перечень лучше сократить.

Комиссия формирует положение о комиссии по категорированию объектов критической информационной инфраструктуры, где прописывает все принципы работы комиссии.

После чего утверждается план работы и формируется перечень объектов критической информационной инфраструктуры на своем предприятии. Важно, что в перечень включаются все объекты КИИ, как значимые, так и не значимые. Нужно сформировать перечень всех объектов КИИ, после чего у организации будет еще год для проведения категорирования и установления степени значимости.

Общаясь с сотрудниками ФСТЭК, мы осознаем, что в службе только формируются подходы, регламентирующих документов много, они содержат обобщенный характер требований, а в ближайшие годы предстоит большая работа по трактовке и совместному их пониманию с регулятором.

С целью выработки единых подходов ассоциация "Ростелесеть" формирует для своих участников рекомендованные документы. По мере корректировки видения этот пакет документов будет меняться и расширяться.

Сроки исполнения

Большинство государственных органов и учреждений уже прошли этап создания комиссии, утверждения перечня объектов КИИ и их категорирования. Процесс активно проходит с 2017 года. В середине 2019 года постановлением правительства № 452 для государственных органов и учреждений утверждена дата 1 сентября 2019 года для формирования перечня объектов и максимум в течении года, то есть до 1 сентября 2020 года, эти организации обязаны провести категорирование объектов КИИ.

Для коммерческих компаний эти даты можно рассматривать как рекомендованные, ФСТЭК уже начал рассылать запросы участникам ассоциации, а привлечение прокуратуры в качестве дополнительного контроля подсказывает, что операторам уже сейчас необходимо запускать процедуры и быть готовыми к проверкам.

Помимо регуляторной нагрузки, операторы, которые реально запустили процедуры изучения процессов и безопасности своих информационных систем и телекоммуникационных сетей, говорят, что данный процесс не получится быстро закрыть. Необходимо разобраться, какие системы присутствуют на предприятии, создать систему оценки уровня безопасности. Такая систематизация дает возможность увидеть слабые звенья, упорядочить вопрос доступов, рассмотреть слабые места и механизмы их устранения. Необходимо находить и положительные моменты в такой систематизации и работе.

Поэтому рекомендуем не откладывать процесс, мы уверены, что в ближайшее время усилится контроль и появятся жесткие наказания за попустительство в вопросе КИИ.

Правовая база

- Указ Президента РФ от 22 декабря 2017 г. № 620 "О совершенствовании государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации";

- Федеральный закон от 27.07.2006 № 149-ФЗ "Об информации, информационных технологиях и о защите информации";

- Федеральный закон от 26 июля 2017 г. N 187-ФЗ "О безопасности критической информационной инфраструктуры Российской Федерации";

- Постановлением Правительства РФ от 8 февраля 2018 г. № 127 "Об утверждении Правил категорирования объектов КИИ РФ, а также перечня показателей критериев значимости объектов КИИ РФ и их значений";

- Постановление Правительства РФ от 17 февраля 2018г. № 162 "Об утверждении Правил осуществления госконтроля в области обеспечения безопасности значимых объектов КИИ РФ";

- Постановление Правительства Российской Федерации от 13.04.2019 г. № 452 "О внесении изменений в постановление Правительства Российской Федерации от 8 февраля 2018 г. № 127";

- Приказ ФСТЭК России от 6 декабря 2017 г. №227 "Об утверждении порядка ведения реестра значимых объектов критической информационной инфраструктуры РФ";

- Приказ ФСТЭК России от 21 декабря 2017г. №235 "Об утверждении требований к созданию систем безопасности значимых объектов КИИ РФ и обеспечению их функционирования";

- Приказ ФСТЭК России от 22 декабря 2017 г. N 236 "Об утверждении формы направления сведений о результатах присвоения объекту критической информационной инфраструктуры одной из категорий значимости либо об отсутствии необходимости присвоения ему одной из таких категорий";

- Приказ ФСТЭК России от 25 декабря 2017г. №239 "Об утверждении требований по обеспечению безопасности значимых объектов КИИ РФ";

- Методические документы ФСБ по ГосСОПКА.

- Войдите или зарегистрируйтесь, чтобы оставлять комментарии

Comments

Однако, ответсвенности то

Однако, ответсвенности то нет:

- Ответственность по КИИ в виде изменений в Старый КоАП получили отриц. заключение МЭРТ..

а проект нового КоАП с отв-ю КИИ ещё даже регулейшн не прошёл...

ПО моим оценкам: где-то 22 год

Ответственности то нет для

Ответственности то нет для КИИ и не будет до 22 г по моим оценкам...

Дмитрий, ответственности нет,

Дмитрий, ответственности нет, но когда прокуратура начинает проверять исполнение закона это мало кому нравится. Ну и когда ответственность появится нужно быть к этому готовым, времени создавать пакет правильных документов уже не будет.

Или есть предложение забить на это дело?

"Для коммерческих компаний

"Для коммерческих компаний эти даты можно рассматривать как рекомендованные" - за что штрафовать, за несоблюдение рекомендаций?

Зачем сейчас коммерческой компании добровольно запускать весь этот механизм хождения по этим этапам и добровольно подставлять себя под дополнительные штрафы за несоблюдение сроков их реализации?